Некоторые пользователи Google Chrome сообщают о проблемах с подключением к веб-сайтам, серверам и брандмауэрам после того, как установили версию браузера 124. Она получила новый квантово-устойчивый механизм инкапсуляции X25519Kyber768, который включён по умолчанию.

Google начала тестирование механизма инкапсуляции ключей TLS в августе и теперь включила его для всех пользователей.

В новой версии используется квантово-устойчивый алгоритм согласования ключей Kyber768 для соединений TLS 1.3 и QUIC для защиты трафика Chrome TLS от квантового криптоанализа. «После нескольких месяцев экспериментов по совместимости и влиянию на производительность мы запускаем гибридный постквантовый обмен ключами TLS для настольные платформы в Chrome 124», — заявила команда безопасности Chrome.

Подобное шифрование позволяет защитить трафик пользователей от так называемых атак «сохранить сейчас, расшифровать позже». В этих случаях злоумышленники собирают данные и сохраняют их на будущее, когда могут появиться новые методы расшифровки информации, в том числе с использованием квантовых компьютеров.

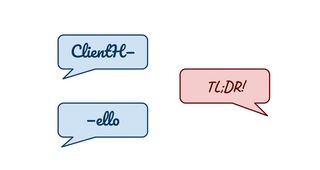

Однако некоторые веб-приложения, брандмауэры и серверы прекращают соединения при обмене данными с помощью ClientHello TLS. Эта проблема также затрагивает устройства безопасности, межсетевые экраны, сетевое промежуточное программное обеспечение и различные сетевые устройства (например, Fortinet, SonicWall, Palo Alto Networks, AWS).

«Похоже, алгоритм нарушает согласование TLS для серверов, которые не знают, что делать с дополнительными данными в приветственном сообщении клиента», — отмечает один из администраторов.

Та же проблема наблюдается и в Edge версии 124.

Сбои вызваны тем, что веб-серверы не могут должным образом реализовать Transport Layer Security (TLS) и не могут обрабатывать более крупные сообщения ClientHello для постквантовой криптографии. Это заставляет их отклонять соединения, использующие квантово-устойчивый алгоритм согласования ключей Kyber768, вместо того, чтобы переключаться на классическую криптографию, если они не поддерживают X25519Kyber768.

Уже создан сайт под названием tldr.fail для обмена дополнительной информацией о том, как большие пост-квантовые сообщения ClientHello могут нарушать соединения на веб-серверах, а также подробностями о том, как разработчики могут исправить эту ошибку.

Администраторы веб-сайтов также могут протестировать свои собственные серверы, вручную включив функцию в Google Chrome 124 с использованием флага chrome://flags/#enable-tls13-kyber. Затем они могут подключиться к своим серверам и посмотреть, вызывает ли соединение ошибку «ERR_CONNECTION_RESET».

Чтобы исправить проблемы с подключением, нужно перейти на chrome://flags/#enable-tls13-kyber и отключить гибридную поддержку Kyber TLS 1.3 в Chrome.

Администраторы также могут отключить её, используя корпоративную политику PostQuantumKeyAgreementEnabled в разделе «Программное обеспечение» > «Политики» > Google > Chrome или связавшись с поставщиками.

Однако в TLS потребуются долгосрочные пост-квантовые безопасные шифры, а корпоративная политика Chrome, позволяющая отключать его, будет удалена в будущем.

«Устройства, которые неправильно реализуют TLS, могут выдавать ошибки, например, отключаться в ответ на нераспознанные параметры или полученные в результате более крупные сообщения», — отмечают в Google.

Источник новости: habr.com